Office 365 Single Sign-On

Enterprise, Professional 플랜에서 사용 가능

self-hosted 배포판

이 기능은 레거시 Mattermost Enterprise Edition E20에서도 사용할 수 있습니다.

Office 365를 단일 로그인 (SSO) 서비스로 구성하는 방법

Mattermost를 구성하여 Office 365 로그인 자격 증명 및 Azure Active Directory 계정을 단일 로그인 (SSO) 서비스로 사용하려면 다음 단계를 따르세요.

Note

시스템은 SSL을 사용해야 합니다. Microsoft는 SSL이 활성화된 OAuth 리디렉션 URI만 허용합니다.

단계 1: Azure Portal에서 응용 프로그램 등록

Azure Portal 에 Azure Active Directory 테넌트와 관련된 계정으로 로그인합니다. 포털 오른쪽 상단에서 테넌트를 확인할 수 있습니다.

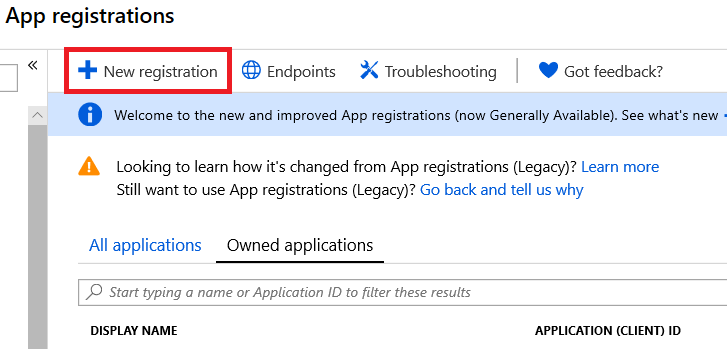

왼쪽 탐색 창에서 Azure Active Directory 서비스 를 선택한 후 App 등록 > 새 등록 을 선택합니다.

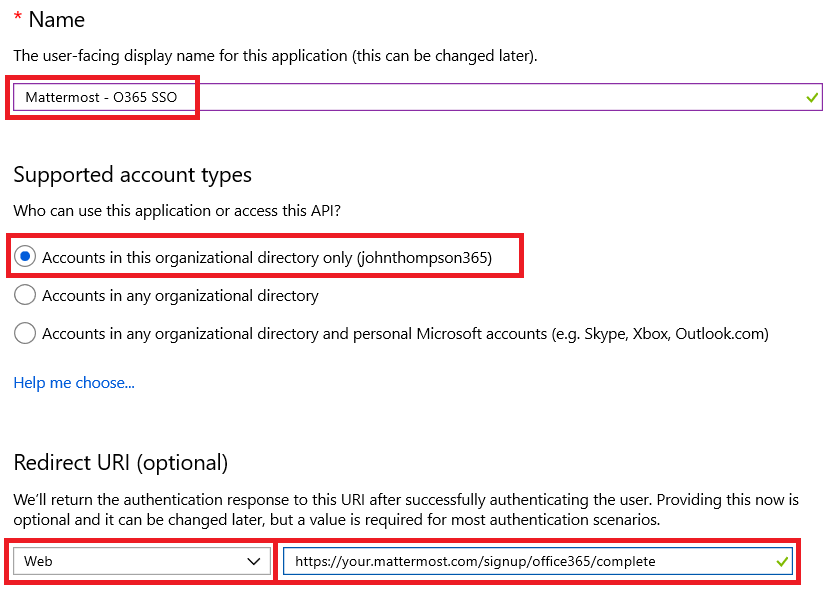

새 등록에 이름 을 지정합니다.

지원되는 계정 유형 을 정의합니다. 예를 들어, 조직의 Azure AD 계정에서만 액세스하는 경우 조직 디렉터리의 계정만 을 선택합니다.

리디렉트 URI 를 웹 클라이언트로 정의한 후, Mattermost 서비스에 특정한 호스트 이름을 사용하여 URL을 입력한 후

/signup/office365/complete를 추가합니다. 예시:https://your.mattermost.com/signup/office365/complete

응용 프로그램 등록이 완료되면 세부적으로 구성할 수 있습니다. 참조용으로 표준 Azure AD 문서 를 참조하세요.

단계 2: Azure Portal에서 새 클라이언트 비밀 생성

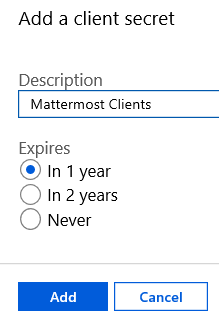

Azure Portal에서 메뉘에서 Certificates and Secrets 를 선택한 후 새 클라이언트 비밀 생성 버튼을 선택합니다.

설명을 제공하고, 토큰 만료를 정의한 후 추가 를 선택합니다.

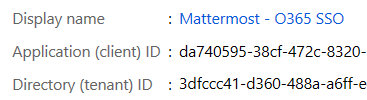

Azure Portal에서 메뉘에서 개요 를 선택한 후, 응용 프로그램 (클라이언트) ID 및 디렉터리 (테넌트) ID를 임시 위치에 복사하여 붙여넣습니다. 이 값을 Mattermost 시스템 콘솔의 응용 프로그램 ID 및 Auth 엔드포인트 및 토큰 엔드포인트 URL의 일부로 입력합니다.

단계 3: Office 365 SSO를 위한 Mattermost 구성

Mattermost에 로그인한 후 시스템 콘솔 > 인증 > OpenID Connect 로 이동합니다.

서비스 제공자로 Office 365 를 선택합니다.

Azure Portal에서 디렉터리 (테넌트) ID 를 복사하여 Mattermost의 디렉터리 (테넌트) ID 로 붙여넣습니다.

Office 365의 OpenID Connect에 대한 Discovery 엔드포인트 는

https://login.microsoftonline.com/common/v2.0/.well-known/openid-configuration로 미리 채워져 있습니다.Azure Portal의 응용 프로그램 (클라이언트) ID 를 Mattermost의 클라이언트 ID 로 붙여넣습니다.

Azure Portal의 클라이언트 비밀 값을 Mattermost의 클라이언트 비밀 로 붙여넣습니다.

저장 을 선택합니다.

Note

Mattermost가 OpenID Connect 또는 OAuth 2.0를 사용하여 사용자 인증을 위해 구성되면 Mattermost API를 통해 다음 사용자 속성 변경을 진행할 수 없습니다: 이름, 성, 또는 사용자 이름. OpenID Connect 또는 OAuth 2.0은 이러한 사용자 속성의 권위 있는 소스여야 합니다.

Microsoft Active Directory 테넌트에 대한 참고 사항

Microsoft Active Directory (AD) 테넌트는 Azure 또는 Office 365와 같은 Microsoft 클라우드 서비스에 등록할 때 받는 Azure Active Directory (Azure AD)의 전용 인스턴스입니다. 테넌트는 비밀번호, 사용자 프로필 데이터 및 권한과 같은 조직의 정보를 저장하려는 조직에서 일반적으로 사용됩니다. Azure AD 테넌트 생성 방법을 여기 에서 자세히 알아볼 수 있습니다.

Mattermost 사용자에게 Office 365 SSO를 허용하려면 사용자 정보가 포함된 Microsoft Azure AD 테넌트에 Mattermost를 등록해야 합니다. Mattermost 계정을 테넌트에 등록하는 단계는 위에서 제공된 단계와 유사해야 하며 Azure AD와 앱 통합에 관한 자세한 내용은 여기 에서 찾을 수 있습니다.

조직에서 사용하는 Microsoft Azure AD 테넌트에 Mattermost를 등록하지 않으면 Office 365 SSO는 사용자에게 실패할 수 있습니다.

Note

Azure Active Directory를 사용하지 않는 경우, Mattermost를 Office 365이나 Azure 계정 (개인, 직장 또는 학교 계정)으로 등록한 다음 위에서 제공된 단계를 사용하여 Mattermost에서 Office 365 SSO를 설정할 수 있습니다.

Office 365 SSO를 위한 Mattermost config.json 구성

Enterprise, Professional 플랜에서 사용 가능

self-hosted 배포판

시스템 콘솔을 사용하는 대신, Office 365 설정을 직접 Mattermost 서버의 config.json 파일에 추가할 수 있습니다.

일반적으로

/opt/mattermost/config에 있지만 시스템에 따라 다른 곳에 있을 수 있습니다. 텍스트 에디터에서root로config.json을 엽니다.Office365Settings섹션을 찾은 다음, 다음 정보를 추가하거나 업데이트합니다.

"Enable": false,

"Secret": "i.hddd6Pu3--5dg~cRddddqOrBdd1a",

"Id": "28ddd714-1f2f-4f9c-9486-90b8dddd27",

"Scope": "profile openid email",

"AuthEndpoint": "",

"TokenEndpoint": "",

"UserApiEndpoint": "",

"DiscoveryEndpoint": "https://login.microsoftonline.com/common/v2.0/.well-known/openid-configuration",

"DirectoryId": "common"

}

변경 사항을 저장한 후 Mattermost 서버를 다시 시작합니다. 서버가 다시 시작되면 사용자는 Office 365으로 로그인하기 전에 로그인 방법을 변경해야 합니다.

자주 묻는 질문

LDAP 속성이나 그룹을 OpenID와 함께 사용하는 방법은 무엇인가요?

현재 LDAP 데이터는 OpenID와 호환되지 않습니다. 사용자의 팀, 채널, 그룹 또는 속성을 관리하는 데 LDAP을 현재 사용하는 경우, OpenID로 로그인한 사용자에게 자동으로 이렇게 할 수는 없습니다. 각 사용자에게 LDAP를 동기화해야 하는 경우, 로그인 제공업체로 SAML 또는 LDAP를 사용하는 것이 좋습니다. 일부 OpenID 제공자는 Keycloak과 같이 SAML을 대신 사용할 수 있습니다.