구글 단일 로그인

Enterprise, Professional 플랜에서 사용 가능

self-hosted 배포판

이 기능은 레거시 Mattermost Enterprise Edition E20에서도 사용할 수 있습니다.

Google Apps를 단일 로그인(SSO) 서비스로 구성하는 방법

Mattermost를 구성하여 팀 생성, 계정 생성 및 로그인에 Google을 단일 로그인 (SSO) 서비스로 사용하도록 구성하는 단계는 다음과 같습니다.

Note

Google People API 은 구글이 2019년 3월 7일에 폐지되었다는 공지에 따라 Google+ API를 대체했습니다. 자세한 내용은 링크를 참조하세요: per their notice .

1단계: Google API Manager에서 OpenID Connect 프로젝트 생성

Google Cloud Platform 으로 이동합니다.

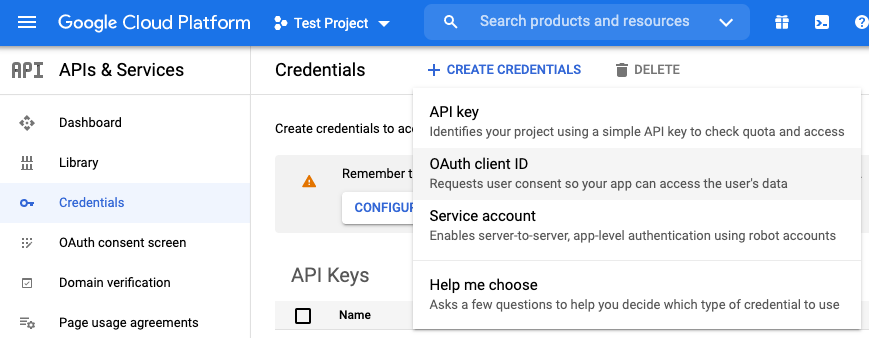

왼쪽 사이드바에서 Credentials(자격 증명) 를 선택합니다.

Credentials(자격 증명) 을 선택한 후 OAuth client ID 를 선택합니다.

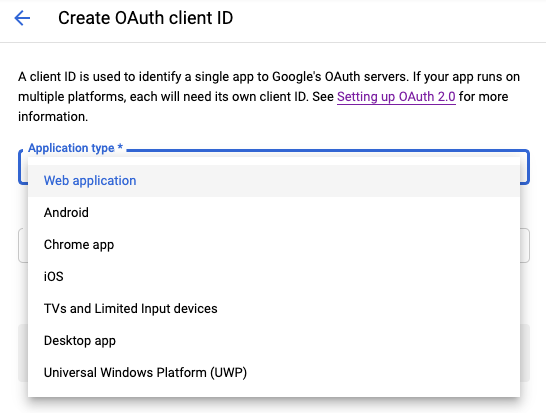

애플리케이션 유형으로 Web application(웹 애플리케이션) 을 선택합니다.

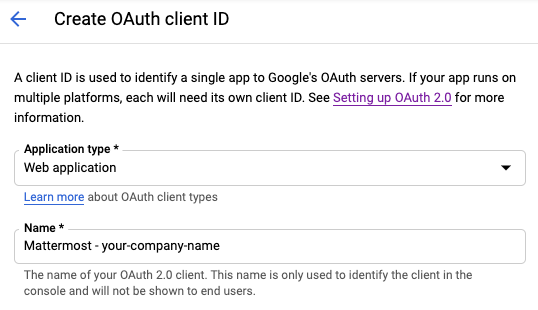

Name(이름) 으로

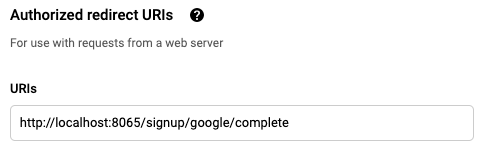

Mattermost- <your-company-name>을 입력하고,<your-company-name>을 귀하의 조직 이름으로 대체합니다.Authorized redirect URIs(인증된 리디렉트 URI) 아래에서 Add URL(주소 추가) 을 선택한 후

{your-mattermost-url}/signup/google/complete를 입력합니다. 예:http://localhost:8065/signup/google/complete.Create 를 선택합니다.

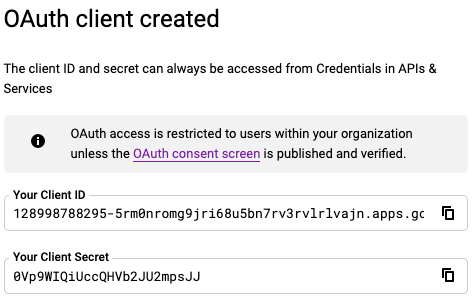

Your Client ID(클라이언트 ID) 및 Your Client Secret(클라이언트 비밀) 값을 임시 위치에 복사하여 붙여넣습니다. 이들 값을 Mattermost 시스템 콘솔에 입력하게 됩니다.

2단계: Google People API 활성화

Google People API 로 이동한 후 헤더에서 Enable(활성화) 를 선택합니다. Google 시스템을 통해 전파되는 데 몇 분이 소요될 수 있습니다.

3단계: Google Apps SSO를 위해 Mattermost 구성

Mattermost에 로그인한 후 System Console > Authentication > OpenID Connect 로 이동합니다.

서비스 제공자로 Google Apps 를 선택합니다.

Google Apps와의 OpenID Connect의 Discovery Endpoint 는 미리 설정된 값인

https://accounts.google.com/.well-known/openid-configuration입니다.Google에서 Mattermost에 Client ID 를 붙여넣습니다.

Google에서 Mattermost에 Client Secret 를 붙여넣습니다.

Save 를 선택합니다.

Note

Mattermost가 OpenID Connect 또는 OAuth 2.0를 사용하도록 구성되어 있으면 Mattermost API를 통해 다음 사용자 속성 변경을 수행할 수 없습니다: 이름, 성, 또는 사용자 이름. 이러한 사용자 속성에 대해 OpenID Connect 또는 OAuth 2.0이 권위 있는 소스여야 합니다.

Google 앱 SSO를 위한 Mattermost config.json 구성

Note

self-hosted 에서 사용 가능

시스템 콘솔을 사용하는 대신에 Google 설정을 직접 config.json 파일에 추가할 수 있습니다. 일반적으로 /opt/mattermost/config 에 있지만 시스템에 따라 다를 수 있습니다.

텍스트 편집기에서 *루트*로

config.json파일을 엽니다.“GoogleSettings” 섹션을 찾은 다음, 다음 정보를 추가하거나 업데이트합니다:

"Enable": true,

"Secret": "P-k9R-7E7ayX9LdddddWdXVg",

"Id": "1022ddddd5846-bkddddd4a1ddddd9d88j1kb6eqc.apps.googleusercontent.com",

"Scope": "profile openid email",

"AuthEndpoint": "",

"TokenEndpoint": "",

"UserApiEndpoint": "",

"DiscoveryEndpoint": "https://accounts.google.com/.well-known/openid-configuration",

"ButtonText": "",

"ButtonColor": ""

}

변경 사항을 저장한 다음, Mattermost 서버를 다시 시작합니다. 서버가 다시 시작된 후에는 사용자가 Google 앱을 통해 로그인하기 전에 로그인 방법을 변경해야 합니다.

자주 묻는 질문

LDAP 속성 또는 그룹을 OpenID와 함께 사용하는 방법

현재 LDAP 데이터는 OpenID와 호환되지 않습니다. 사용자가 OpenID로 로그인한 경우 LDAP를 사용하여 사용자의 팀, 채널, 그룹 또는 속성을 자동으로 관리할 수 없습니다. 각 사용자에게 LDAP를 동기화해야 하는 경우 SAML 또는 LDAP를 로그인 제공자로 사용하는 것이 좋습니다. Keycloak과 같은 일부 OpenID 제공자는 SAML을 대신 사용할 수 있습니다.